昨今、毎日のように様々な業界の企業がサイバー攻撃を受け、情報漏洩による甚大な被害をもたらしていることが報道され、問題視されています。そのため、国の各庁省で業界に合わせたガイドラインを発行し企業にセキュリティ対策を促していますが、対策する項目は多岐に渡るため、企業側では何からどのように何を導入したらよいのでしょうか。

このブログでは、クラウドサービス利用時の情報漏洩対策として有効なMFAの導入手順について、当社専門コンサルタントがユーザーの利便性とセキュリティ向上を両立できる手順の解説をします。

MFA(多要素認証)導入の重要性

昨今サイバーセキュリティの環境は悪化しています

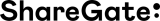

2022年7月から2024年12月の間に国内の法人が公表したセキュリティインシデントを集計したところ、2024年下半期は特に件数が多く、1日1件以上のサイバー攻撃被害が公表されています。企業間の業務上の繋がりを悪用したサプライチェーン攻撃や、ウェブサイトやサーバーに対して大量のデータを送信して障害を起こすDDos攻撃が発生しました。

国内大手企業で甚大な被害が報告されています

インシデント例:2024年10月大手電機メーカーへのランサムウェア攻撃

被害:従業員や取引先など、400人あまりの個人情報と社内文書等のデータが流出。売上高の減少約130億円、営業利益の減少約40億円。

原因:海外のサイバー攻撃グループがランサムウェアを使用してデータを窃取。ランサムウェアの感染経路は、フィッシングメールによりサーバーアクセスのための認証情報が窃取され、海外拠点からネットワークに侵入された可能性が高い※。

※某企業第三報よりISRが推測

窃取可能な認証情報を使用していたことが原因で大規模なインシデントに繋がりました。フィッシング耐性のあるMFAを導入することは、巧妙化するフィッシングから組織のデータとシステムを保護するために早急に進めるべき重要なステップとなります。

「フィッシング耐性のあるMFA(多要素認証) 導入の必要性」に関する過去のブログ

MFA導入の課題

MFAの導入は急務ですが、特に以下の課題を解決する必要があります。

1.セキュアな環境・デバイスを確保する必要がある。アクセス制限を要検討。

MFAを導入したとしても、デバイスがすでにマルウェアに感染している可能性や、会社が想定していない環境でデバイスが使用されている場合があります。認証強化の前に「安全なデバイス」と「デバイスの安全な運用」を確保するために、アクセス制限を検討する必要があります。

2.MFAの一斉導入は管理者・費用の負担が大きい。ユーザーごとに適したMFAを導入したい。

認証方法はユーザーの利用環境に沿っていて、求めるセキュリティレベルに応じたコストパフォーマンスに優れたものを選ぶ必要があります。

「アクセス制限」と「MFA」の両方の導入を検討することが必要です。

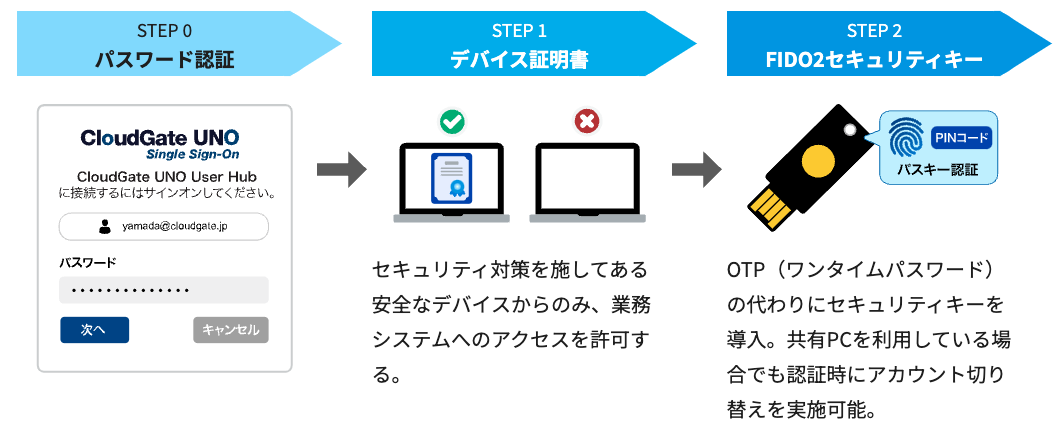

MFA導入ステップ

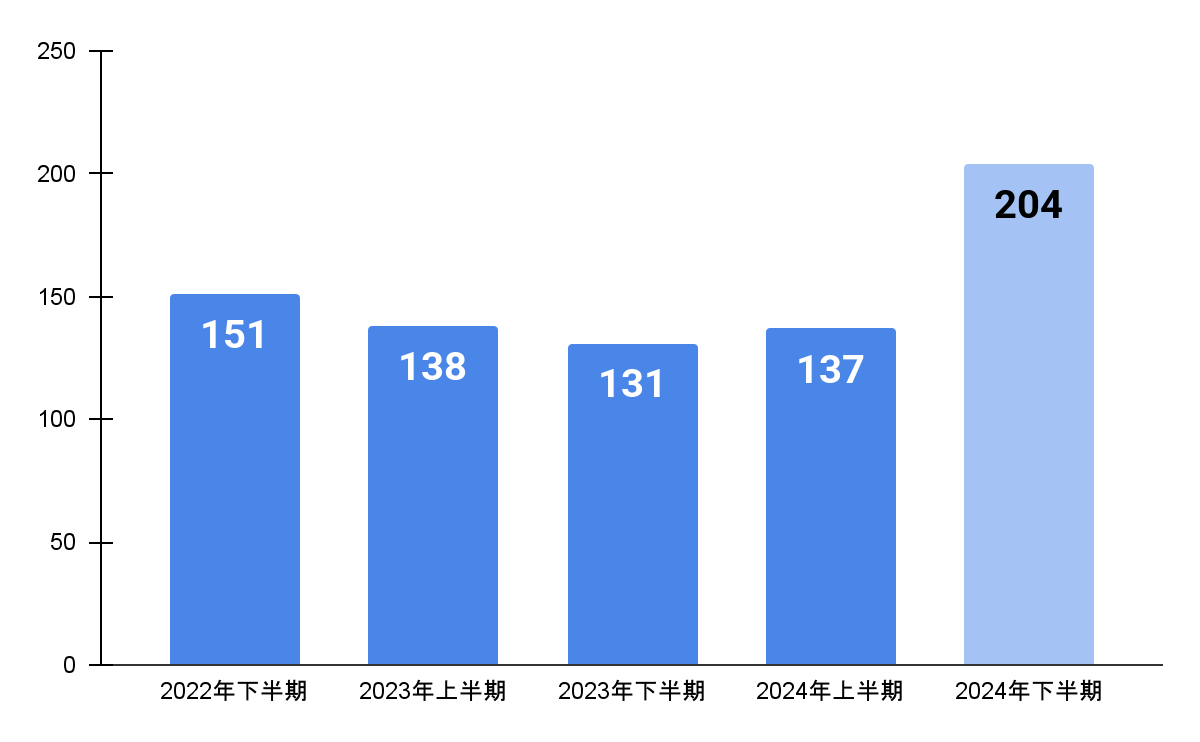

課題を踏まえた上で、おすすめのMFA導入ステップを3パターンご紹介します。

パターン1:会社からスマートフォンを配布している場合

スマートフォンを配布している場合は、デバイス証明書を導入したのちスマートフォンアプリでの認証を導入することで、コストと手間を抑えてMFAを導入することができます。

デバイス証明書の導入から始める理由の一つに「サービスやガイドラインのセキュリティ要件」があります。

Salesforce社が求めるMFAの要件を満たす認証として「IDパスワード+デバイス証明書+IP制限」という構成が挙げられています*。

これは厳密なMFAとは言えませんが、証明書から導入することでユーザーへの影響を最小限に抑えることができるため場合によっては有用な判断と言えるでしょう。

*2025年1月31日時点:Salesforce Multi-Factor Authentication FAQ

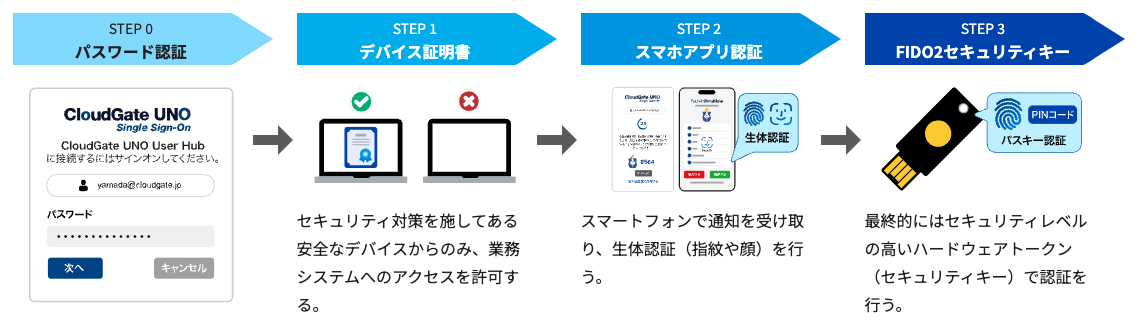

パターン2:デバイス証明書のインストールが難しい場合

デバイス証明書をインストールすることが難しい場合は、アクセス制限を実施することでセキュアな環境を構築します。

パターン3:工場やコールセンターなど共有PC環境

スマートフォンの持ち込みや配布できない工場やコールセンターなどの環境では、セキュリティキーでの認証が低コストかつ手間も少なく、人員の入れ替わり等にも容易に対応できます

ここでよくある質問です。

Q. OTP(ワンタイムパスワード)はなぜ例に挙げられていないのですか?

A.OTP(ワンタイムパスワード)もMFAの一つではありますが、フィッシング耐性が低いため当社では積極的に推奨はしていません。ただし、IDパスワードだけの認証よりもセキュアなため、生体認証が使えない環境でありセキュリティキーの導入が難しい場合はOTPをご使用ください。

「アクセス制限」と「MFA」の違いと優先順位

よく「アクセス制限を実施しているのでMFAは不要では?」とご質問をいただきます。それとは逆に「MFAを導入済みなのでアクセス制限は不要では?」というご質問もいただきます。

実際にはそれぞれは別の役割を持っており、どちらが優れているということではありません。

両者の役割が異なるため、セキュリティポリシーに応じて導入手順を検討する必要があります。しかし、アクセス制限を行った上でMFAを導入した方が、セキュアな環境を実現できるでしょう。

よくある質問②です。

Q. デバイス証明書はMFAと言えますか?

A.いいえ。デバイス証明書では所持情報を担保できないためMFAとは言えません。デバイス証明書は正当な環境からのアクセスであるかの認証を行うため、本人認証は実施できませんが、セキュアなアクセスを担保するために非常に重要です。

アクセス制限およびMFAの導入に必要なシステム

本ブログでご紹介した導入ステップを実現するためには、以下のようなツールや環境が必要です。

・デバイス証明書

・自由度の高いアクセス制限

・多要素認証基盤

・スマートフォン認証アプリ

・シングルサインオン

・ID管理ツール

『CloudGate UNO』は上記が全て詰まったアイデンティティ管理プラットフォームです。コストパフォーマンスに優れたMFA導入を実現します。

MFA導入、デバイス証明書、アクセス制限でお困りの方は、ぜひご相談ください。

■ 弊社関連URL

・テンダのDX: https://dx.tenda.co.jp/

・MSソリューションページ: https://mssp.tenda.co.jp/

・Microsoft 365情報発信メーリングリスト登録: https://form.k3r.jp/tenda_msales/tenda_ml2